Wir danken Ihnen für Ihr Interesse am Personalkontrollsystem Seven Guard.

Mit der Produktion unserer Systems begannen wir in den späten 1990er Jahren. Es wurde ursprünglich für die Kontrolle der Arbeit von Wächtern entworfen, aber im Laufe der Jahre haben wir es fortwährend verbessert und immer neue Anwendungen dafür entdeckt.

Problembeschreibung:

Wie können Sie leicht, kostengünstig und objektiv die Arbeit/Bewegung von Menschen (oder Objekten) überwachen, die sich innerhalb einer vorgeschriebenen Zeit an bestimmten Orten befinden sollen?

Ist es möglich, diese Kontrolle so zu „automatisieren“, dass sie nicht übermäßig viel Zeit und Aufmerksamkeit von Managern bindet und gleichzeitig das erforderliche Maß an Engagement der überwachten Mitarbeiter gewährleistet?

Zum Beispiel:

• eine Krankenschwester soll zum Beispiel alle 2 Stunden in der Nacht und alle 4 Stunden am Tage den Zustand eines Patienten (oder eines Geräts) überprüfen,

• ein Wächter soll geschützte Objekte in einer bestimmten Reihenfolge alle 30 – 90 Minuten überprüfen,

• eine Firma für die Wartung von Geräten (z.B. Aufzügen, Feuerlöschern, Alarmanlagen, Lichtsignalanlagen oder sonstigem) hat dies z. B. einmal pro Quartal durchzuführen.

• ein Wettkampfteilnehmer (z.B. in Orientierungsläufen/ Off-Road-Rennen) muss bestimmte Kontrollpunkte erreichen,

• eine Putzfrau hat die Toiletten auf der 1. und 2. Etage jede Stunde und die auf der 3. und 4. Etage alle zwei Stunden zu „besuchen“,

• ein Wartungsmitarbeiter soll alle Maschinen und Schaltanlagen alle 3h überprüfen,

• ein Fahrer soll um 06:00 Uhr +/- 10 Minuten aus der Basisstation abfahren und seine Fracht gegen 10:15 Uhr +/- 30min am Standort A und gegen 12:30 Uhr +/- 20min am Standort B abliefern,

• ein Team für die temporäre Auszeichnung mit Verkehrszeichen bei Straßenbauarbeiten ist dafür verantwortlich, z.B. alle 3h und in der Nacht gegen 22:00, 24:00, 03:00, 05:00, 06:00 Uhr +/- 20 Minuten den Signalbetrieb und die Aufstellung der Verkehrszeichen zu überprüfen.

• jemand (oder irgendetwas, zum Beispiel ein Container) soll zu einer angegebenen Zeit an einem bestimmten Ort sein oder es ist überhaupt nur wichtig zu wissen, wann er (sicher) dort war.

Lösung:

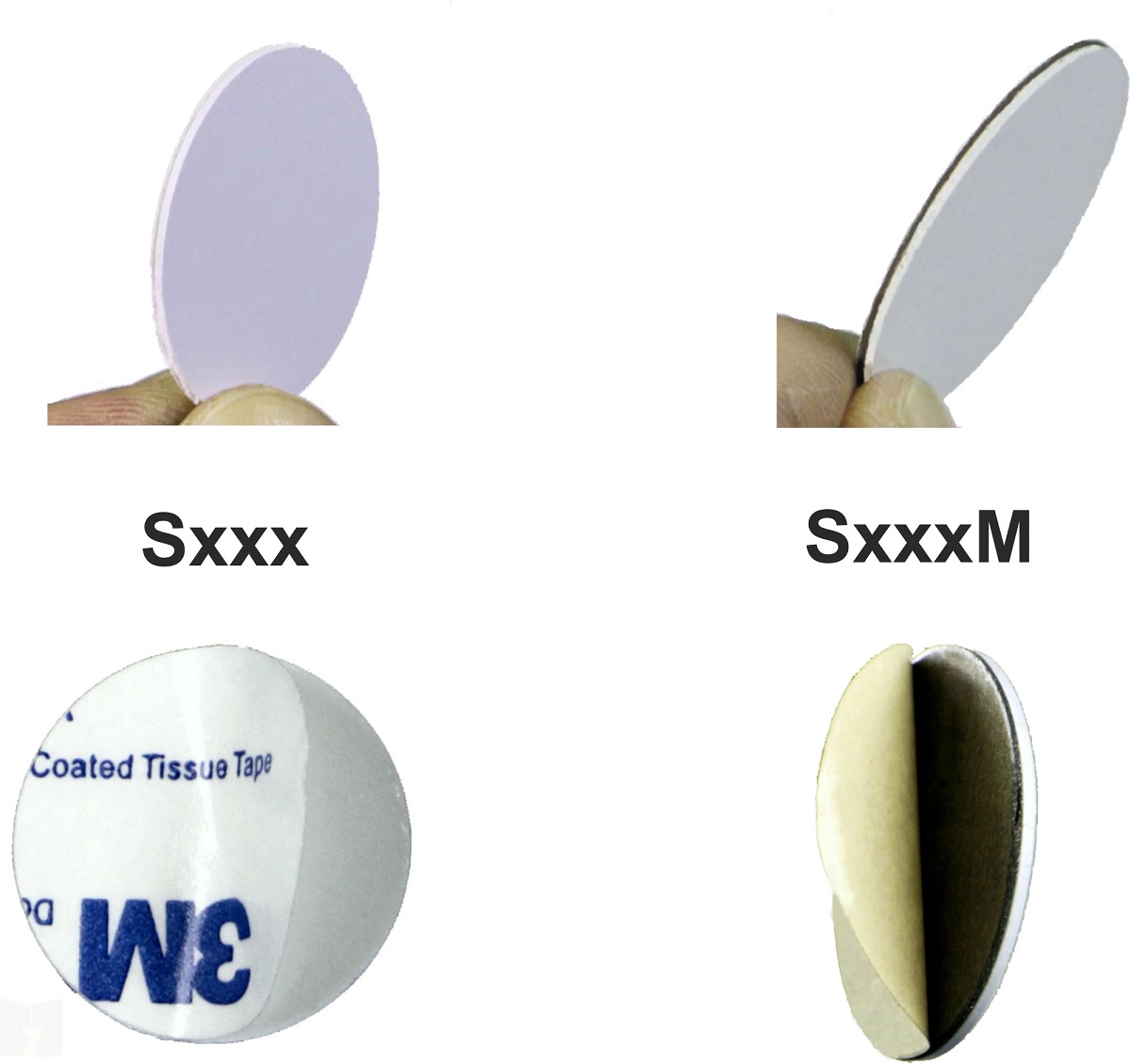

Das System wurde entwickelt, um genau dieses Problem zu lösen. Die Idee des Systems ist sehr einfach und besteht in der Platzierung von kleinen und kostengünstigen Checkpoints in überwachten Orten. Diese Punkte sind gegen atmosphärische Einwirkungen beständig und erfordern keine Stromversorgung.

Dann müssen Sie nur noch Ihre Mitarbeiter mit einem kleinen Registriergerät Seven Guard ausstatten und … das Problem ist gelöst!

Nach der Ankunft an einem Ort mit einem montierten Checkpoint reicht es aus, für den Bruchteil einer Sekunde den Punkt mit dem Registriergerät zu berühren, damit dieses in seinem nichtflüchtigen Speicher das genaue Datum und den Zeitpunkt der Anwesenheit der überwachten Person am gegebenen Ort aufzeichnet.

Die im Registriergerät gespeicherten Ereignisse können im passenden Moment auf jedem beliebigen Computer ausgelesen oder automatisch über das Internet an die „Steuerungszentrale“ weitergeleitet werden.

Schon in Kürze starten wir mit dem Verkauf einer Version des Registriergeräts mit eingebautem GSM-Modul, das die Versendung von Informationen über Ereignisse sofort nach deren Eintreten (online) ermöglicht, sowie eine weitere Version von Seven Guard mit einem GPS-Empfänger, der eine schnelle Ortung des Geräts erlaubt.

Die wichtigste Eigenschaft unseres Systems:

Das, was unser System auf jeden Fall von Berichten in Papierform und ähnlichen Verfahren unterscheidet, ist die Möglichkeit einer selbständigen (automatischen) Überprüfung, ob in einem beliebigen Zeitabschnitt alles einwandfrei verlaufen ist.

Wenn nur die Möglichkeit zur Erstellung eines periodischen Zeitplan für einzelne Mitarbeiter an bestimmten Orten (Arbeitsplan) besteht, dann analysiert der Computer (in begrenztem Umfang auch gleich das Registriergerät) eigenständig sogar Tausende von Datensätzen und bereitet schnell einen kurzen Bericht (für einen beliebigen Zeitraum) vor, der ausschließlich Informationen über Fehler im Arbeitsverlauf enthält (z.B. Abwesenheit oder Anwesenheit zur falschen Zeit etc.).

Dies ermöglicht es einer die Arbeit von Mitarbeitern überwachenden Person, zu einem beliebigen Zeitpunkt schnell, einfach und OBJEKTIV deren Verlauf zu überprüfen, wodurch die gesparte Zeit und Energie auf andere Aufgaben verwendet werden kann.

Natürlich können Sie in der gleichen Weise die Bewegung von Objekten überwachen – dazu müssen Sie nur dauerhaft einen entsprechenden Checkpoint/Tag an diesen befestigen.

Wer braucht solche Lösungen:

Das System Seven Guard entstand für den Bedarf von Unternehmen aus dem Sicherheitsbereich und das Militär und wird in diesen Bereichen seit Jahren allgemein angewendet.

Im Laufe der Zeit hat es sich auch in vielen Anwendungen außerhalb des Sicherheitsbereichs bewährt: z. B. bei der technischen Wartung von Industrieanlagen, Transportunternehmen, Bauunternehmen, Einrichtungen des Gesundheitswesens und der Pflege, Reinigungsunternehmen, Stadtpolizei, Straßenunterhaltung und sogar in der Seefahrt.

Die Möglichkeiten seiner Anwendung sind fast grenzenlos und hängen nur von der Kreativität und Vorstellungskraft jener Menschen ab, die für Beaufsichtigung von Mitarbeitern oder der Bewegung von Objekten verantwortlich sind.

Ist das nicht „Überwachung“?

Auf gar KEINEN Fall. Unter Überwachung versteht man die geheime Beobachtung oder verdeckte Beschattung einer Person.

Dieses System hat nichts mit Überwachung zu tun. Erstens handelt es sich hierbei um die vollständig OFFENE Kontrolle der Arbeit Ihres Personals, zum anderen wird dabei überprüft, ob eine Person tatsächlich ihre BERUFLICHEN Verpflichtungen erfüllt, für die sie schließlich bezahlt wird.

Man könnte sogar sagen, dass das Fehlen einer solchen OBJEKTIVEN Aufsicht über die zuverlässige Erfüllung solcher Aufgaben, für die Sie jemanden bezahlen, in gewisser Hinsicht ein unangebrachtes Verhalten ist und von einer bestimmten „Nachlässigkeit“ der für diese Situation verantwortlichen Personen zeugt.

Die Einführung des Systems Seven Guard wird sicherlich von jenen Mitarbeitern begrüßt werden, die zuverlässig ihre Aufgaben erfüllen (denn endlich werden sie auch in der Lage sein zu zeigen, dass dies tatsächlich der Fall ist), allerdings wird sich die Begeisterung derer in Grenzen halten, die sich bisher darauf beschränkt haben, einen „guten Eindruck” zu machen.

Mehr Informationen über das System Seven Guard:

Auf unserer Webseite – www.system7.pl

In allen Angelegenheiten bezüglich Kontrolle und Sicherheit steht unsere ganze Firma zu Ihrer Verfügung.

Kontaktieren Sie uns. Wir freuen uns auf die Zusammenarbeit mit Ihnen.